ถ้าเราลอง temper ค่าเวลากดแผล่บบนเว็บ soccersuck.com จะเห็นว่าจะมีค่า 3 ค่าถูกส่งไปที่

http://www.soccersuck.com/boards/addpoint/ จะมี post data ประมาณนี้ครับ

POSTDATA=vote_id=MzQwMDAzMDBzb2NjZXJzdWNrb2xpdmVyMzk0NTow&keytime=c3NvbGl2ZXIzOTQ1&num_b=0

ทีนี้คำถามก็คือเราสามารถส่งค่าผ่าน domain อื่น ๆ ที่ไม่ใช่ soccersuck.com ได้หรือเปล่า

ถ้าได้ก็แสดงว่าเราทำ CSRF ได้ครับ

ก็ทำได้ตามนั้นแหละครับ ขี้เกียจอธิบายเยอะ -*- วิธีกัน Google ก็ออกละ

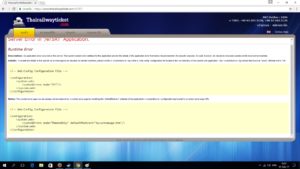

วันนี้วันที่ 1 ก.พ.60 ครับการรถไฟเปิดขายตั๋วผ่านเว็บเป็นวันแรกครับ มาวันแรกก็เจอ sqli เลยครับ

ถ้าเราเข้าหน้า login แล้วพิมพ์ ‘ ที่ username ส่วน password พิมพ์อะไรก็ได้จะขึ้น error ครับ

ถึงจะไม่ได้บอกว่าเป็น error อะไรแต่ก็พอเดาได้ครับว่าน่าจะเป็น sqli แน่นอนครับ

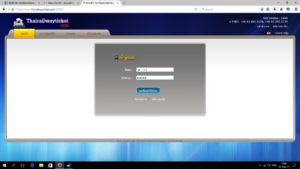

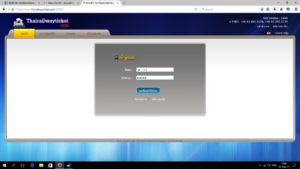

ก็เป็นอันรู้ว่าตัว username ทำ sqli ได้แน่ ๆ หละทีเราก็ลอง login ดูโดยใช้ username เป็น

‘ or ‘1’=’1 ส่วน password เป็น password ของผมนะครับ จะเห็นว่าสามารถ login เข้า

user ของผมได้ครับ ทีนี้เวลาจะเจาะของคนอื่นวิธีก็คือใส่ username เป็น ‘ or ‘1’=’1 ส่วน

password ต้องให้ตรงกับ user นั้น ๆ ครับ ก็จะเข้าได้โดยไม่ต้องรู้ username ครับ

ครับถ้าลองใช้ worst 25 password นี่รับลอง login ได้แน่ ๆ ครับ

ถ้าอยากได้ password เป็น clear text ก็เปลี่ยน mail แล้วขอ password ใหม่ครับ

ทำไมไม่ hash นิ

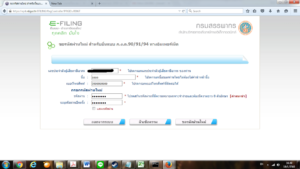

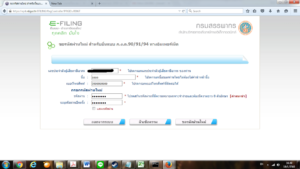

กรณีนี้เหมือน กบข. ครับมือบอนครับ จนไปเจอว่าสามารถเปลี่ยนพาสเวิร์ดหน้ายื่นภาษีออนไลน์

ของใครก็ได้แค่รู้เลข 13 หลักครับ (ข้อมูลอื่น ๆ ใส่มั่ว ๆ ได้ครับ อย่าลืมว่าสรรพากรไม่เคยขอ

เบอร์โทรศัพท์เราครับ) ทดสอบแล้วครับว่าเปลี่ยนแล้วใช้พาสเวิร์ดนั้นได้จริงครับ

เคสนี้ผมส่งเมลเข้า e_filing@rdserver.rd.go.th เมื่อวันที่ 18 ม.ค. แต่ไม่มีใครตอบครับ

ต้องไปตั้งกระทู้ใน faq ครับซึ่งก็เสี่ยงว่าคนอื่นจะรู้พอสมควรครับ

เรื่องนี้เกิดขึ้นเมื่อวานนี้เองครับ 10 ม.ค.60 ครับ ตอนนี้ทางทีมของ กบข. ได้แก้ไขปัญหาดังกล่าวแล้วนะครับ

แก้ได้รวดเร็วและเป็นมืออาชีพมากครับ ทาง จนท. ได้โทรกลับมาหาผมเพื่อขอข้อมูลเพิ่มเติมด้วยครับ

ต้องขอบคุณทาง กบข. มากครับ

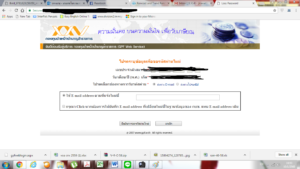

เมื่อวานผมได้ login เข้าเว็บ กบข. ครับตั้งใจว่าจะเปลี่ยนแผนการลงทุนครับด้วยความที่มือบอนครับ

อยากรู้ว่าตัวเว็บปลอดภัยแค่ไหนครับ ผมก็ลองแก้พารามิเตอร์เล่น ๆ ครับก็ไม่ได้เจออะไรจนผมไปสะดุด

ว่าถ้าเราลบพารามิเตอร์ออกจนเหลือแค่ https://gpfservices.gpf.or.th/gpfservices/tas/

ผมจะเห็นไฟล์บน server ทั้งหมดตามภาพด้านล่างครับ

อืมก็ดูไม่มีอะไร ผมก็ไล่คลิ๊กเรื่อย ๆ ครับว่ามีไฟล์อะไรน่าสนใจบ้างครับ แล้วก็ไปเจอไฟล์ที่ชื่อว่า lostPassword.aspx ครับ

ซึ่งถ้าเราคลิ๊กเข้าไปจะเห็นว่าเราสามารถเปลี่ยนพาสเวิร์ดได้โดยไม่ต้อง login เพียงแค่ต้องรู้ เลข13หลักกับวันเกิดครับ

หน้าตาแบบนี้

ครับซึ่งถ้าเราใส่เลข13หลักและวันเกิดถูกจะขึ้นให้ส่งพาสเวิร์ดไปที่อีเมลไหนก็ได้ครับ ย้ำว่าไปที่อีเมลไหนก็ได้ของใครก็ได้

แบบนี้ครับ ซึ่งผมลองกับ account ตัวเองโดยส่งไปเมลอีกอันหนึ่งครับพบว่าสามารถ login ได้ครับ

ถ้าคิดว่าก็ไม่น่ากลัวนี่ต้องรู้เลข13หลักและวันเกิดนั่นไม่จริงครับ เพราะจากหน้านี้ผมสามารถ enumerate เลขบัตรและวันเกิด

ได้โดยการดู responded ของเว็บครับ คือถ้าเลข13หลักไม่มีฐานข้อมูลเว็บจะบอกว่าไม่มีในฐานข้อมูล และถ้าวันเกิดไม่ถูก

ผมจะเข้าหน้าเปลี่ยนพาสไม่ได้ครับ

โดยสรุปเลยก็คือหน้า ๆ นี้ทำให้ผมสามารถรู้ username(13เลขหลัก) และสามารถเปลี่ยน password ของสมาชิก กบข. ทุกคนได้ครับ ซึ่งถ้า login เข้าไปได้ข้างในจะมี ชื่อ-สกุล ที่อยู่ เบอร์โทร หน่วยงาน อีเมล เงินเดือนอยู่ด้านใน

**ข้อมูลที่ได้รับจาก จนท.กบข. คือ เว็บตัวนี้เพิ่งเอาขึ้นและยังไม่ได้ config ให้ปิดการ list files บน server ครับ

นี่แหละครับการ config พลาดเล็ก ๆ น้อย ๆ อาจจะทำให้เราเจอช่องโหว่อื่น ๆ ที่ร้ายแรงกว่าครับ

Recent Comments