xss บน soccersuck 3

Timeline :

27 Sep 2015 – แจ้ง vulnerability ให้กับโปรแกรมเมอร์เว็ป

27 Sep 2015 – โปรแกรมเมอร์แจ้งว่าปิด tag scirpt บริเวณลายเซนต์แล้ว

27 Sep 2015 – ทดสอบตามที่โปรแกรมเมอร์แจ้ง

28 Sep 2015 – แจ้งว่ายังสามารถแทรก tag iframe และใช้ payload <IFRAME SRC=”javascript:alert(0)”></IFRAME>

28 Sep 2015 – โปรแกรมเมอร์แก้ไขปัญหา iframe

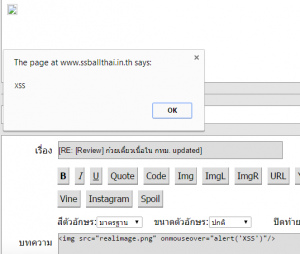

Report: สามารถแทรก tag script ในลายเซนต์ได้

Category: XSS

Step to reproduce:

1. ไปหน้า user edit ลายเซนต์

2. แทรก <script>alert(0)</script> บริเวณลายเซนต์

ผลกระทบ:

– สามารถขโมยคุ๊กกี๊ แก้ไขคุ๊กกี๊เพื่อให้ login เป็น user ใด ๆ ก็ได้

– แสดงข้อความว่าถูกแบนแล้วแทรก iframe เพื่อขโมย user/pass แบบ plain text ได้

– ใช้ browser เป็น bot

รางวัล:

– ได้ยศ Hall of frame (ครับ frame ครับไม่ใช่ fame)

– แผล่บ 3,000 แผล่บ

**คล้าย ๆ ว่าถ้าโดนขโมย cookies แล้วจะสามารถ login เป็น user นั้น ๆ ได้ตลอดจนกว่าเปลี่ยน

key ที่ใช้สร้าง cookies ครับ (soccersuck ใช้ CakePHP ครับ)

Recent Comments